Sikeres fejlesztés eredményeképp elkészült a LOGNESS keretrendszer agent komponensének új IIS (Microsoft Internet Information Services) pluginja. A plugin biztosítja a webszerveren található összes weblap és webalkalmazás W3C Extended fájlformátumban keletkező naplóállományainak továbbítását a központi naplógyűjtő szerver (LOGNESS Collector) részére. W3C Extended a választható 7 fájl formátum közül az IIS által alapértelmezett, testre szabható ASCII szöveg-fájl formátumot használja. IIS az egyes weboldalakkal kapcsolatos naplóüzeneteket külön-külön könyvtárakban, naponta létrehozott fájlokba írja (per site beállítás esetén), mely ellehetetleníti a webszerver naplózását egy „egyszerű” fájl tartalmát kiolvasni és továbbítani képes agent megoldással. Az IIS a könyvtáron belül létrehozza a saját névkonvenciójának megfelelő (W3SVC + a site identifier) könyvtárstruktúrát és elhelyezi benne a WEBoldalak naplóit. Nagyvállalati infrastruktúra – számos IIS hoszt, több tucat weboldal és webalkalmazás, egységes konfigurálás hiánya – esetén az összes fájl meghatározása és beállítása rengeteg erőforrást emésztene fel.

A Logness Agent IIS plugin komponense erre a problémára kínál elegáns megoldást: az IIS plugin a webszervertől Active Directory Service Interfaces (ADSI) keresztül elkéri a logfájl helyét a hálózaton, így nem szükséges megadni sem a fájlok pontos helyét, sem az egyes weboldalak logjait tartalmazó mappák szülőmappáját. A LOGNESS Agentek Csoportházirendből történő telepítése és konfigurálása esetén így elegendő egyetlen plugint beállítani, összes site naplózása biztosított lesz.

A valós idejű feldolgozás érdekében a plugin a .NET Framework által kínált “FileSystemWatcher” megoldást használja, amivel lehetőség van a fájlba írás után rögtön kiolvasni a logot. A plugin kizárólag a .log kiterjesztésű állományokat dolgozza fel, így elkerülhető a plugin éles telepítése során tapasztalt azon hibajelenség, melyet a naplófájlok helyéül megadott mappában egyéb állományok jelenléte okozott.

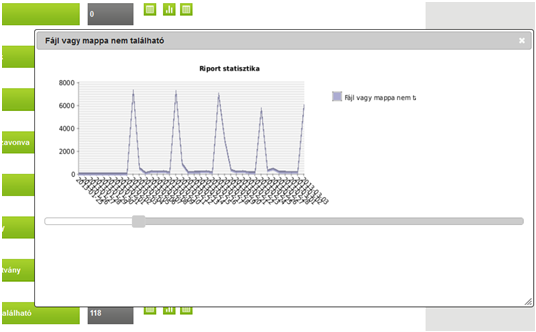

Az IIS naplózással számos scannelési támadásra lehet fényt deríteni, melyek célja általában a webszerver nem megfelelő konfigurálásából, illetve a webalkalmazások hibáiból adódó sebezhetőségek felderítése. A naplózott sikertelen IIS lekérésekben jól megfigyelhetőek a tipikus inject vektorok (srcipt, tag, select, union select, ../). Jó példa erre egyik ügyfelünknél tapasztalt jelenség: a grafikon a 404 státuskódú sikertelen fájl vagy mappa eléréseket mutatja napi bontásban:

A grafikon furcsa heti ciklikusságot mutat, minden vasárnap kiugró 6000 körüli értékekkel. A találatok között minden elképzelhető támadási vektorral. Akit érdekel annak számára csatoltam a csv kivonatot az összes próbáról. Az incidens vizsgálata során derült fény rá, hogy egy a biztonsági osztály által ütemezett Nessus scan fut le minden vasárnap!

LOGNESS agent IIS pluginjával alapértelmezetten, pár óra leforgása alatt közel 100 üzemeltetési és biztonsági esemény, támadási kísérlet naplózása biztosítható. Bármilyen további információ bármikor a praudit@praudit.hu címen!

nject_vector_IIS letöltés itt